Penetration Test (Pentest) VS Vulnerability Assessment (VA Scan)

31 August 2022

เนื่องจากการโจมตีทางไซเบอร์มีความซับซ้อนมากขึ้นเรื่อยๆ ธุรกิจจึงจำเป็นต้องลงทุนในเรื่องการรักษาความปลอดภัยให้มีประสิทธิภาพมากขึ้นด้วยเช่นกัน ซึ่งเห็นได้จากเหตุการณ์ปัญหาด้านความปลอดภัยที่เกิดขึ้นในปี 2017

ตัวอย่างเหตุการณ์ EternalBlue และ WannaCry

ทาง NSA ผู้พัฒนา EternalBlue ขึ้นมาโดยรู้ถึงช่องโหว่และความเสี่ยงที่อาจเกิดขึ้น

แต่หลังจากนั้นข้อมูลดังกล่าวได้รั่วไหลไปถึงกลุ่มแฮกเกอร์ ซึ่งในขณะเดียวกันทาง NSA ก็ล้มเหลวในการแจ้งให้ Microsoft ทราบถึงความเสี่ยงที่แฝงอยู่ในการโจมตีทางไซเบอร์ที่มีอยู่ของ EternalBlue และในที่สุดหลังจากที่กลุ่มแฮ็กเกอร์สามารถเข้าถึงระบบของ Microsoft ได้แล้ว ทาง NSA จึงได้อธิบายความเสี่ยงและช่องโหว่ต่างๆ

เพื่อให้ทางไมโครซอฟต์เตรียมแพตช์ซอฟต์แวร์ ในขณะนั้นทางด้านแฮ็กเกอร์ก็ได้อาศัยช่องโหว่นี้ก่อนที่ Microsoft จะออกแพตช์ใหม่ โดยใช้ EternalBlue เพื่อแพร่กระจายการโจมตีทางไซเบอร์ที่ใหญ่ที่สุดอย่างหนึ่งคือ WannaCry Ransomware Attack ซึ่งมันส่งผลกระทบต่อคอมพิวเตอร์มากกว่า 200,000 เครื่องใน 150 ประเทศ ทำให้เกิดความเสียหายหลายร้อยล้านถึงหลายพันล้านเหรียญสหรัฐ และมันก็ถูกหยุดได้ด้วยโปรแกรมแก้ไขฉุกเฉินจาก Microsoft เท่านั้น โดยหลังจากเหตุการณ์นี้หลายบริษัทได้ทำการประเมินช่องโหว่ของตนเองเพื่อดูว่าระบบใดจำเป็นต้องอัปเกรดแพตช์หรือไม่ แน่นอนว่าต้นทุนการป้องกันนั้นถูกกว่าที่จะต้องมาชดใช้ในภายหลัง

จะเห็นได้ว่าความปลอดภัยด้านไซเบอร์มีความสำคัญอย่างไร ซึ่งการทำ Penetration Test และ Vulnerability Assessment นั้นก็เป็นโซลูชันด้านความปลอดภัยเพื่อปกป้องข้อมูล รักษาชื่อเสียง และรายได้ของเราด้วยเช่นกัน โดยบทความด้านล่างนี้จะอธิบายรายละเอียดเกี่ยวกับความแตกต่างระหว่าง Penetration Test (Pentest) และ Vulnerability Assessment (VA Scan) รวมถึงข้อดีและข้อด้อยของแต่ละวิธีเพื่อให้เราสามารถตัดสินใจเลือกใช้โซโลชันเหล่านี้ได้อย่างเหมาะสม

Penetration Test คืออะไร?

หรือที่เรียกกันทั่วไปว่า Pentest คือการจำลองการโจมตีระบบคอมพิวเตอร์ของคุณที่ออกแบบมาเพื่อทดสอบความปลอดภัยของระบบโดยทีมผู้เชี่ยวชาญที่ผ่านการฝึกอบรมนั้นจะทำการโจมตีหลายแบบใส่ระบบของคุณโดยพิจารณาจากจุดแข็งและจุดอ่อน ซึ่งพวกเขาอาจใช้เครื่องมือทดสอบการเจาะจำนวนเท่าใดก็ได้เพื่อทดสอบความปลอดภัยของระบบของเราอย่างเต็มที่

ทำไมถึงควรทำ Pentest ?

การทดสอบนี้ทำให้คุณสามารถทดสอบจุดอ่อนและจุดแข็งของระบบในสภาพแวดล้อมที่มีการควบคุมก่อนที่แฮ็คเกอร์จะแฮ็คเข้าสู่ระบบของคุณจริงๆ การทดสอบด้วย Pentest อาจเป็นวิธีที่ช่วยวัดความพร้อมขององค์กรสำหรับการรองรับหรือการตรวจสอบตามข้อกำหนดตามมาตรฐานต่างๆ อีกทั้งการทำ Pentest ยังสามารถแสดงให้ลูกค้าเห็นว่าคุณมีการทดสอบความปลอดภัยของระบบเป็นประจำ ทำให้รับรู้ได้ว่าข้อมูลของลูกค้านั้นมีความสำคัญสูงสุด

แล้วเมื่อไหร่ที่ควรทำ Pentest ?

หลังจากที่รู้แล้วว่า Pentest คืออะไรเราอาจจะมีคำถามต่อไปว่า แล้วควรทำเมื่อไหร่และบ่อยแค่ไหน? จริงๆแล้วการทำ Pentest ที่เชื่อถือได้นั้นจะให้ข้อมูลเชิงลึกเพื่อช่วยรักษาความปลอดภัยเครือข่าย ดังนั้นจึงควรทำ Pentest เป็นประจำ ซึ่งการทำเช่นนี้อย่างน้อยปีละครั้งก็จะรับประกันว่าความปลอดภัยด้านไอทีของเราได้รับการปรับปรุงอยู่เสมอ หรืออาจทำ Pentest เมื่อองค์กรมีการทำสิ่งเหล่านี้

- มีการเพิ่ม network infrastructure หรือมี application ใหม่

- ทำการอัพเกรด แก้ไข application หรือปรับ infrastructure ที่สำคัญ

- จัดตั้งสำนักงานในที่ตั้งใหม่

- มีการอัพเดท security patches

- แก้ไขนโยบายสำหรับผู้ใช้งาน

ยังมีปัจจัยอื่นๆ ที่ส่งผลต่อความถี่ในการทำ Pentest เช่น ขนาดของบริษัท ข้อกำหนดของลูกค้า จำนวนใบรับรองที่ต้องรักษามาตรฐาน เป็นต้น

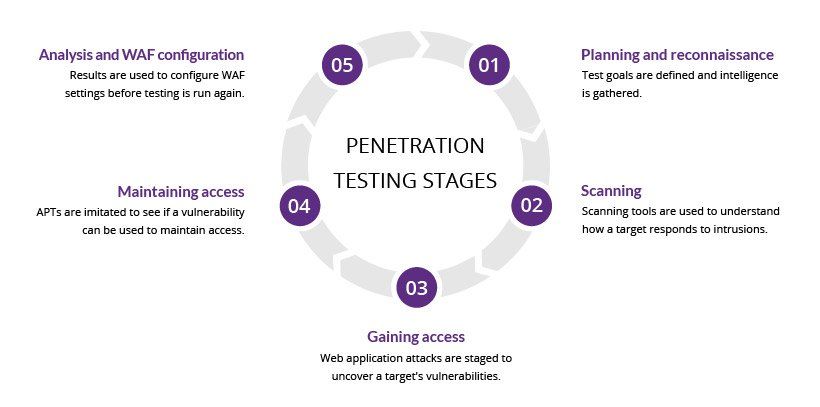

การทำ Pentest สามารถแบ่งออกเป็น 5 ขั้นตอน

- การวางแผน

เป็นการกำหนดขอบเขตและเป้าหมายของการทดสอบ รวมถึงระบบที่จะแก้ไขและวิธีการทดสอบที่จะใช้ รวบรวมข้อมูล เช่น ชื่อเครือข่ายและโดเมน เซิร์ฟเวอร์อีเมล เพื่อให้เข้าใจถึงวิธีการทำงานของเป้าหมายและจุดอ่อนที่อาจเกิดขึ้นได้ดียิ่งขึ้น - การสแกน

ขั้นตอนต่อไปคือการทำความเข้าใจว่าแอปพลิเคชันเป้าหมายจะตอบสนองต่อความพยายามในการบุกรุกต่างๆ อย่างไร โดยทั่วไปจะทำโดยใช้

การวิเคราะห์แบบสถิต – ตรวจสอบโค้ดของแอปพลิเคชันเพื่อประเมินลักษณะการทำงานขณะใช้งาน ซึ่งเครื่องมือเหล่านี้สามารถสแกนโค้ดทั้งหมดได้ในครั้งเดียว

การวิเคราะห์แบบไดนามิก – ตรวจสอบโค้ดของแอปพลิเคชันในสถานะกำลังทำงาน ซึ่งเป็นวิธีการสแกนที่ใช้งานได้จริงมากกว่า เนื่องจากให้มุมมองแบบเรียลไทม์เกี่ยวกับประสิทธิภาพของแอปพลิเคชัน - การเข้าถึง

ขั้นตอนนี้ใช้การโจมตีด้วยเว็บแอปพลิเคชัน เช่น การเขียนสคริปต์ cross-site, SQL injection และ backdoors เพื่อเปิดเผยช่องโหว่ของเป้าหมาย จากนั้นผู้ทดสอบจะพยายามใช้ประโยชน์จากช่องโหว่เหล่านี้ โดยทั่วไปด้วยการเพิ่มสิทธิ์ การขโมยข้อมูล การสกัดกั้นการรับส่งข้อมูล ฯลฯ เพื่อทำความเข้าใจความเสียหายที่อาจเกิดขึ้น - การรักษาการเข้าถึง

เป้าหมายของขั้นตอนนี้คือการดูว่าช่องโหว่นั้นว่าสามารถนำมาใช้โจมตีได้ตลอดหรือนานพอที่ผู้ไม่หวังดีจะเข้าถึงในเชิงลึกได้หรือไม่ แนวคิดคือเลียนแบบภัยคุกคามขั้นสูงแบบต่อเนื่อง ซึ่งมักจะอยู่ในระบบเป็นเวลาหลายเดือนเพื่อขโมยข้อมูลที่ละเอียดอ่อนที่สุดขององค์กร - บทวิเคราะห์

ผลลัพธ์ของการทดสอบจะถูกรวบรวมเป็นรายงานที่มีรายละเอียด คือ

- ช่องโหว่เฉพาะที่ถูกโจมตี

- ข้อมูลละเอียดอ่อนที่เข้าถึงได้

- ระยะเวลาที่ผู้ทดสอบสามารถคงอยู่ในระบบโดยไม่ถูกตรวจพบ

ข้อมูลนี้จะได้รับการวิเคราะห์โดยเจ้าหน้าที่รักษาความปลอดภัยเพื่อช่วยกำหนดการตั้งค่า WAF ขององค์กรและโซลูชันการรักษาความปลอดภัยบนแอปพลิเคชันอื่นๆ เพื่อแก้ไขช่องโหว่และป้องกันการโจมตีในอนาคต

Vulnerability Assessment คืออะไร?

หรือเรียกกันทั่วไปว่า VA Scan คือ การประเมินช่องโหว่ซึ่งเป็นกระบวนการที่ปรับแต่งมาโดยเฉพาะเพื่อระบุและประเมินความเสี่ยงด้านความปลอดภัย รวมถึงช่องโหว่ภายในองค์กร ซึ่งเป็นกระบวนการในเชิงลึกที่มีจุดมุ่งหมายไม่เพียงแต่ระบุจุดอ่อนเท่านั้นแต่ยังให้แนวทางแก้ไขที่เป็นไปได้สำหรับการลดความเสี่ยงอีกด้วย โดย VA Scan นั้นจะดำเนินการโดยใช้เครื่องมืออัตโนมัติที่จะสแกนระบบของคุณเป็นระยะเพื่อหาจุดอ่อนที่อาจเกิดขึ้น โดยเครื่องมือแต่ละตัวสามารถตั้งโปรแกรมให้สแกนหรือค้นหาเฉพาะองค์ประกอบที่คุณเลือกภายในระบบได้

ทำไมต้องทำ VA Scan?

เมื่อทำการแฮ็กระบบ เป้าหมายหลักของแฮ็กเกอร์ประการหนึ่งคือการไม่ทิ้งร่องรอยไว้ว่าเขาเจาะระบบเข้าไปแล้ว เช่นเดียวกับโจรที่เข้าบ้านก็จะทำทุกอย่างเพื่อไม่ให้พบร่องรอย

นั่นหมายความว่าหากคุณกำหนดเวลาการทดสอบ Pentest กับทีมงานภายนอกองค์ไว้ช่วงเวลาใดเวลาหนึ่ง โดยพวกเขาสนใจไปที่การป้องกันการเข้าถึงระบบจากภายนอกเท่านั้น แต่ไม่ได้สนใจถึงช่องโหว่ภายในที่เกิดขึ้นหรือร่องรอยการเข้าถึงระบบที่เกิดขึ้นไปแล้ว ดังนั้น VA Scan จึงเป็นกระบวนการสำคัญในการรวมแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุด อีกทั้งการสแกนนี้ก็สามารถระบุจุดบกพร่องหรือร่องรอยที่แฮ็กเกอร์คนก่อนทิ้งไว้ โดย John Chambers อดีต CEO ของกลุ่มบริษัทเทคโนโลยี Cisco เคยกล่าวไว้ว่า "บริษัทมีเพียงสองประเภทเท่านั้น คือ บริษัทที่ถูกแฮ็ก และบริษัทที่ไม่รู้ว่าถูกแฮ็ก"

แล้วเมื่อไหร่ที่ควรทำ VA Scan?

เนื่องจากการประเมินช่องโหว่เป็นกระบวนการอัตโนมัติ เราจึงสามารถดำเนินการตามเวลาที่กำหนดได้ทุกเมื่อเพื่อให้ระบบของไม่มีจุดอ่อน อีกทั้งการตรวจสอบอย่างต่อเนื่องนี้จะช่วยให้มั่นใจว่าเราจะรับรู้ถึงความเสี่ยงหรือการเปลี่ยนแปลงที่อาจเกิดขึ้นกับระบบ รวมถึงช่วงเวลาสำคัญอีกประการหนึ่งที่เราต้องการทำการประเมินช่องโหว่คือเมื่อมีช่องโหว่ใหม่เข้าสู่ตลาดนั่นเอง ซึ่งตัวอย่างภัยคุกคามที่สามารถหลีกเลี่ยงไม่ให้เกิดขึ้นได้ด้วยการทำ VA Scan เช่น

- SQL injection, XSS และการโจมตีด้วย Code Injection ในรูปแบบอื่นๆ

- การปลอมแปลงสิทธิ์ในการเข้าถึงระบบให้สูงขึ้น

- ใช้ซอฟแวร์ในการแก้ไขการตั้งค่าต่างๆ ทำให้ความปลอดภัยลดลง เช่น ซอฟแวร์ที่สามารถเข้าไปเปลี่ยนการตั้งค่าทำให้ Password Admin คาดเดาได้ง่าย

รูปแบบของการทำ VA Scan มีอะไรบ้าง?

- Host Assessment – การประเมินความเสี่ยงในส่วนของเซิร์ฟเวอร์ที่มีความสำคัญ ซึ่งอาจเสี่ยงต่อการถูกโจมตีหากไม่ได้รับการทดสอบอย่างเพียงพอ หรือไม่ได้สร้างเครื่องจาก Image ที่เคยมีการทดสอบ VA Scan มาแล้ว

- Network and Wireless Assessment – การประเมินนโยบายและแนวปฏิบัติเพื่อป้องกันการเข้าถึงเครือข่ายส่วนตัวหรือสาธารณะ รวมถึงทรัพยากรที่สามารถเข้าถึงได้โดยไม่ได้รับอนุญาต

- Database Assessment – การประเมินฐานข้อมูลหรือระบบ Big data เพื่อหาช่องโหว่และการตั้งค่าที่ผิดพลาด รวมถึงการตรวสอบข้อมูลที่ไม่มีความปลอดภัยบน Dev/Test environment และการจัดลำดับความสำคัญของข้อมูล Infrastructure ภายในองค์กร

- Application Scans – การระบุช่องโหว่ด้านความปลอดภัยใน web application และ source code โดยการสแกนแบบอัตโนมัติที่ front-end หรือที่ source code

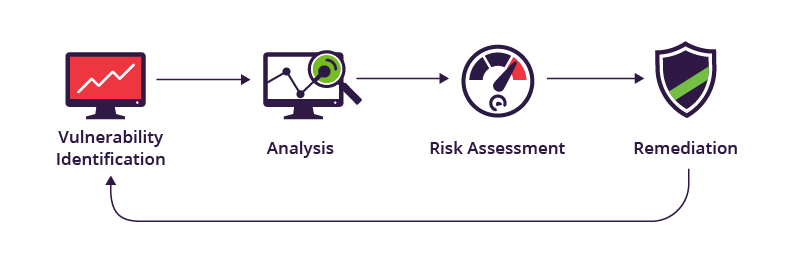

ขั้นตอนการทำ VA Scan สามารถแบ่งออกเป็น 4 ขั้นตอน ดังนี้

- การระบุช่องโหว่

วัตถุประสงค์ของขั้นตอนนี้คือการเตรียมรายการของช่องโหว่ในแอปพลิเคชัน โดยผู้วิเคราะห์จะทดสอบความสมบูรณ์ของความปลอดภัยของแอปพลิเคชัน เซิร์ฟเวอร์ หรือระบบอื่นๆ ด้วยการใช้เครื่องมือสแกนแบบอัตโนมัติหรือทดสอบและประเมินด้วยตนเองก็ได้ ซึ่งนักวิเคราะห์จะอิงตามข้อมูลช่องโหว่ที่ประกาศโดยเจ้าของผลิตภัณฑ์ ระบบการจัดการสินทรัพย์ หรือจากข่าวกรองภัยคุกคามที่เคยเกิดขึ้นมาแล้วเพื่อระบุจุดอ่อนด้านความปลอดภัย - การวิเคราะห์ช่องโหว่

วัตถุประสงค์ของขั้นตอนนี้คือการหาสาเหตุของช่องโหว่ที่ได้มาจากข้อที่ 1 ซึ่งขั้นตอนนี้รวมไปถึงการระบุรายละเอียดของการทำงานของระบบว่ามีการตอบสนองต่อช่องโหว่อย่างไร และสาเหตุของการเกิดช่องโหว่ เช่น ปัญหานี้อาจเกิดจากการใช้งาน open source libery เวอร์ชันเก่า ซึ่งสามารถแก้ไขด้วยการอัพเดท libery ให้เป็นเวอร์ชันใหม่ก็จะแก้ปัญหาได้นั่นเอง - การประเมินความเสี่ยง

วัตถุประสงค์ของขั้นตอนนี้คือการจัดลำดับความสำคัญของช่องโหว่ โดยจะกำหนดเป็น อันดับหรือคะแนน ว่าช่องโหว่ใดร้ายแรงกว่ากัน โดยอ้างอิงมาจากปัจจัยต่างๆ เช่น

- ระบบใดบ้างที่ได้รับผลกระทบ

- ข้อมูลอะไรบ้างที่มีความเสี่ยง

- ความรุนแรงของการโจมตี

- ความเสียหายที่อาจเกิดขึ้นจากช่องโหว่ - การแก้ไข

จุดประสงค์ของขั้นตอนสุดท้ายนี้คือ การปิดช่องโหว่ด้านความปลอดภัย โดยทั่วไปแล้วจะเป็นความร่วมมือกันโดยทีมงานรักษาความปลอดภัย (Security) ทีมพัฒนา (Developer) และฝ่ายปฏิบัติการ (Operations) ซึ่งเป็นการกำหนดวิธีที่มีประสิทธิภาพสูงสุดสำหรับการแก้ไขหรือบรรเทาช่องโหว่แต่ละรายการ โดยขั้นตอนการแก้ไขอาจรวมถึงกระบวนการต่างๆดังนี้

- การกำหนดมาตรการ การประเมินหรือการใช้เครื่องมือด้านความปลอดภัยใหม่

- การเปลี่ยนแปลงการทำงาน

- การพัฒนาและการใช้งานโปรแกรมแก้ไขช่องโหว่

ซึ่งการประเมินช่องโหว่ไม่ควรทำแค่ครั้งเดียว เพื่อให้มีประสิทธิภาพองค์กรต้องดำเนินการตามกระบวนการนี้และทำซ้ำเป็นระยะๆ สิ่งสำคัญคือต้องส่งเสริมความร่วมมือกันระหว่างทีมรักษาความปลอดภัย(Security) ทีมพัฒนา (Developer) และฝ่ายปฏิบัติการ (Operations) ซึ่งเป็นกระบวนการที่เรียกว่า DevSecOps

ความแตกต่างระหว่าง Pentest และ VA Scan

จากที่เราทราบกันแล้วว่า Pentest และ VA Scan คืออะไร สิ่งที่ต้องคิดต่อไปคือเราควรเลือกใช้วิธีไหนและเมื่อไหร่ ซึ่งเราสามารถสรุปกระบวนการคิดของแต่ละวิธีได้ดังนี้

Pentest

1. การกำหนดขอบเขต

2. การรวบรวมข้อมูลเป้าหมายหรือสำรวจข้อมูล

3. การใช้ประโยชน์จากความพยายามในการเข้าถึงและการพัฒนา

4. การทดสอบการเก็บรวบรวมข้อมูลที่มีความละเอียดอ่อน

5. การล้างข้อมูลและการสรุปรายงาน

VA Scan

1. รวบรวมและจัดกลุ่มทรัพยากรในระบบ

2. กำหนดมูลค่าเชิงปริมาณและความสำคัญให้กับทรัพยากร

3. ระบุช่องโหว่ด้านความปลอดภัยหรือภัยคุกคามที่อาจเกิดขึ้นกับแต่ละทรัพยากร

4. บรรเทาหรือขจัดจุดอ่อนที่ร้ายแรงที่สุดสำหรับทรัพยากรที่มีค่าที่สุด

ความแตกต่างหลักนั้นสังเกตได้จากวัตถุประสงค์ของแต่ละกระบวนการ ซึ่งการทำ Pentest นั้นระบบจะดำเนินการโดยใช้ความคิดของแฮ็กเกอร์ที่พยายามจะเข้าถึงระบบ (โปรดรู้ไว้ว่าแฮ็กเกอร์อาจใช้เครื่องมือต่างๆ เช่น ฟิชชิ่งสแกม หรือแม้แต่เครื่องมือทางกายภาพเพื่อเข้าถึง) ในขณะที่การประเมินช่องโหว่ได้รับการออกแบบมาเป็นการวิเคราะห์และการรายงานทางเทคนิค สรุปง่าย ๆ คือ VA Scan เป็นสแกนเพื่อหาว่ามีช่องโหว่อะไรบ้าง และสามารถแก้ไขได้ในแบบไหนบ้าง Pentest เป็นการทำเพื่อสโคปความเสี่ยงให้แคบลง และเป็นการหาทางแก้ไขช่องโหว่ที่ร้ายแรงจริงๆ เพื่อที่จะอุดช่องโหว่ได้ทันการนั่นเอง

ข้อดีและข้อด้อยของการทำ VA Scan และ Pentest

VA Scan จะให้ภาพรวมเบื้องต้นเกี่ยวกับจุดอ่อนที่อาจเกิดขึ้นภายในระบบของเรา แต่การสแกนนั้นไม่สามารถรู้ได้ว่าจะใช้ประโยชน์จากจุดอ่อนนั้นได้อย่างไร และข้อมูลใดที่อาจสูญหายได้หากมีการใช้ประโยชน์ ดังนั้นการนำทีมงานภายนอกเข้ามาแฮ็คระบบของเราหรือ Pentest จะเป็นการรายงานที่ละเอียดกว่าการทำ VA Scan

VA Scan นั้นเน้นที่การมองภาพรวมของระบบของเรา เนื่องจากเป็นการสแกนภาพรวมอย่างเร็วๆ ซึ่งการประเมินนี้สามารถดำเนินการผ่านระบบขนาดใหญ่ได้อย่างรวดเร็วอีกด้วย และนอกจากนี้ยังช่วยให้คุณดำเนินการตามขั้นตอนนั้นได้อยู่เรื่อยๆ

Pentest จะเน้นไปที่รายละเอียดเล็กๆ น้อยๆ ของระบบ เนื่องจากแฮ็กเกอร์ที่ทำสำเร็จนั้นจะเข้าถึงแต่ละด้านนั้นผ่านการฝึกฝนเกี่ยวกับวิธีการเลี่ยงการรักษาความปลอดภัย แฮ็กเกอร์ก็มีเครื่องมือมากมายให้เลือกใช้ ซึ่งจะช่วยทำให้กระบวนการบางอย่างเป็นไปโดยอัตโนมัติ และในขณะเดียวกันก็ช่วยให้พวกเขาสามารถโฟกัสไปที่อื่นได้ด้วยตนเอง ซึ่งโดยธรรมชาติแล้ว เมื่อเทคโนโลยีและการพัฒนาซอฟต์แวร์ถูกพัฒนาขึ้น แฮกเกอร์จะเชี่ยวชาญและมีความสามารถในการบุกเข้าไปในระบบมากขึ้นด้วยเช่นกัน

เราอาจคิดว่า VA Scan เป็นตัวตั้งต้นของการทำ Pentest โดย VA Scan จะให้รายละเอียดในส่วนที่จำเป็นต้องปรับปรุง ซึ่งช่วยให้เราสามารถทำการปรับหรือพัฒนาสิ่งที่จำเป็นต่อระบบของเราได้ และเมื่อดำเนินการเสร็จแล้วเราก็สามารถให้บุคคลที่สามจำลองเป็นแฮ็กเกอร์เพื่อทดสอบระบบและวัดประสิทธิภาพความปลอดภัย อย่างไรก็ตาม VA Scan นั้นไม่จำเป็นต้องทำก่อน Pentest เสมอไป เราอาจเลือกที่จะทำ Pentest ก่อนเพื่อสามารถกำหนดวิธีที่จะทำ VA Scan ได้เช่นกัน ดังนั้นขอบเขตของแต่ละกระบวนการจึงให้ผลลัพธ์ที่แตกต่างกัน

โดยสรุป

ตามหลักการแล้ว องค์กรของเราควรทำการทดสอบทั้งสองแบบเพื่อให้แน่ใจว่าเราได้รับการป้องกันและป้องกันจากแฮกเกอร์และบั๊ก โดยจะดำเนินการบ่อยเพียงใดและการใช้การทดสอบประเภทใดนั้นขึ้นอยู่กับความต้องการของธุรกิจของเรานั่นเอง และตารางด้านล่างนี้จะช่วยให้เราเห็นความแตกต่างระหว่าง VA Scan และ Pentest ได้ง่ายขึ้น

| Vulnerability Scan | Penetration Test | |

| ความถี่ | อย่างน้อยทุกไตรมาส โดยเฉพาะอย่างยิ่งหลังจากมีการเพิ่มอุปกรณ์ใหม่หรือ network หลักมีการเปลี่ยนแปลง | ปีละ 1-2 ครั้ง หรือกรณีอุปกรณ์หลักที่ใช้เชื่อมต่ออินเทอร์เน็ตมีการเปลี่ยนแปลง |

| ผลรายงาน | ให้ข้อมูลพื้นฐานที่ครอบคลุมเกี่ยวกับช่องโหว่ที่มีอยู่และความเปลี่ยนแปลงที่เกิดขึ้นหลังจากการรายงานครั้งล่าสุด | ระบุอย่างชัดเจนว่าข้อมูลใดถูกบุกรุก |

| จุดที่สนใจ | แสดงรายการช่องโหว่ของซอฟต์แวร์ | ค้นพบจุดอ่อนที่ไม่เคยเจอและใช้ประโยชน์ได้ในกระบวนทางธุรกิจ |

| ทำการทดสอบโดย | ปกติจะดำเนินการโดยพนักงานในองค์กรที่มี credential ซึ่งไม่จำเป็นต้องมีทักษะขั้นสูง | ใช้บริการจากบุคคลภายนอกองค์กรจาก 2-3 ที่ โดยบุคคบนั้นต้องเป็นอิสระไม่เกี่ยวข้องกับองค์กรและมีความเชี่ยวชาญ |

| คุณค่า | สามารถตรวจจับอุปกรณ์ที่อาจถูกบุกรุก | สามารถระบุปัญหาและลดจุดอ่อนลงได้ |

ข้อมูลอ้างอิง:

- https://blog.rsisecurity.com/what-is-the-difference-between-a-va-scan-and-a-pen-test/

- https://www.imperva.com/learn/application-security/vulnerability-assessment/

- https://www.imperva.com/learn/application-security/penetration-testing/

Tags:#Security #IT

Writer: DevOps Team

ทีม DevOps ของ Blockfint ที่มีความเชี่ยวชาญ Cloud Native Services & Solutions